just the head

https://void.rehab/notes/9rh0a5xqs94hl2kp

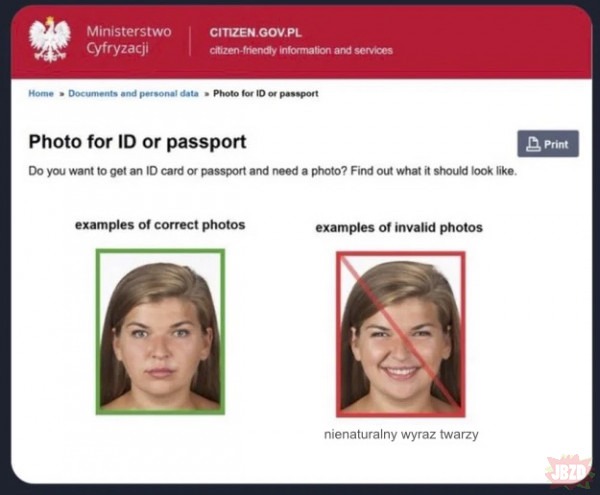

shots. fired.

Sprawa jest rozwojowa, a jeśli ktoś chce przejść od razu do oryginalnego zgłoszenia problemu – zapraszam tutaj. Backdoor pojawił się w wersjach 5.6.0 and 5.6.1 (xz-utils) i występuje w oficjalnych archiwach .tgz narzędzia (nie ma go w kodzie w repozytorium GitHub). Obecnie wersja 5.6.1 jest najnowsz...

> Backdoor pojawił się w wersjach 5.6.0 and 5.6.1 (xz-utils) i występuje w oficjalnych archiwach .tgz narzędzia (nie ma go w kodzie w repozytorium GitHub). Obecnie wersja 5.6.1 jest najnowsza, a 5.6.0 została wypuszczona nieco ponad miesiąc temu.

> Trwa cały czas analiza backdoora, a w tym raporcie jest mowa o tym, że prawdopodobnie umożliwia on przejęcie dostępu do serwera z wykorzystaniem ssh

Problem (prawdopodobnie, trwa analiza) dotyczy dystrybucji (i pochodnych) Debian i Red Hat, backdoor nie wszedł do wersji stabilnych (np. w przypadku Debiana dotyczy unstable i testing).

Dodatkowe źródła:

- artykuł w Ars Technica [EN]

- dyskusja na Hacker News

- dyskusja na fedi

- dość porządny opis przedstawiający okoliczności i przebieg zdarzeń, wciąż aktualizowany

- blog lcamtuf-a (Michała Zalewskiego)

EDIT: Dodanie info o dotkniętych distrach i dodatkowych źródeł.